Когда Web3 набирал обороты, многие увидели в этом тотальную свободу. Больше не нужны банки, паспорта и централизованные платформы. Достаточно цифрового адреса, кошелька и децентрализации. Но спустя пару лет стало ясно — все не так просто.

Да, Ethereum-адрес не напрямую связан с именем пользователя, но его можно отследить.

Можно узнать, когда заходишь, с какого IP-адреса, с какого устройства, сколько раз участвовал в airdrop'ах, кому и в какое время скинул токены.

Оказалось, что блокчейн оставляет след. И если занимаешься DeFi, фармишь мультиаккаунты, снимаешь лут с дропов, держишь ноду, или просто не хочешь светиться — должен понимать, как устроена деанонимизация.

Об этом и поговорим в статье.

Почему блокчейн — не синоним анонимности

В криптомире есть иллюзия: если у тебя нет логина, значит ты анонимен. На деле всё наоборот.

Публичность адреса — слабое место

Любая транзакция сохраняется в блокчейне навсегда. Достаточно один раз "засветить" адрес — и вся история перед глазами:

- когда входил;

- сколько держал;

- с какими проектами работал;

- участвовал ли в шиткойнах или только в крупных DeFi.

А дальше — работает аналитика.

Сервисы типа Arkham, Nansen, DeBank, Dune — не просто трекеры. Это инструменты для профилирования пользователей. Особенно если:

- участвуешь в airdropах;

- создаёшь DAO;

- прогреваешь аккаунты под IDO;

- работаешь через Bridge и DeFi-фермы.

IP — главный триггер для деанона

Пока пользуешься своим реальным IP, любые действия в блокчейне можно сопоставить с твоими действиями в Web2. Особенно если:

- ты логинишься в несколько кошельков с одного устройства;

- пользуешься разными сервисами с одной сети;

- авторизуешься через Google или Discord (а это часто в DAO и launchpad'ах).

Платформы с Know Your Wallet (KYW) отслеживают, откуда ты заходишь. Если фармишь — мультиакки спалятся в 3 клика.

Даже MetaMask через Infura пробрасывает IP (если не настроил иначе).

Как деанонят?

Тот кто думает, что для анонимности достаточно удалить куки и не светит e-mail — будет разочарован. Современные методы деанонимизации работают на стыке данных: адресов, поведения, устройств и сетей.

Вот как это выглядит:

Поведенческий отпечаток

Даже если у пользователя 10 кошельков он все равно:

- использует одни и те же DeFi-протоколы;

- одновременно раскидывает токены между адресами;

- заходит с одного браузера;

- все делает с одинаковыми временными интервалами.

Это называют behavioral fingerprint — и он мощнее, чем обычный браузерный.

Метки от централизованных сервисов

Один раз залогинился в DAO через Discord — и привязал кошелёк к личности. Зашёл через Infura — твой IP записан. Поставил Metamask — и вот уже браузер отсылает всю телеметрию.

Даже Tor не спасает, если его правильно не настроить.

Отпечаток устройства (device fingerprint)

Браузер, разрешение экрана, язык системы, шрифты и плагины — всё может выдать пользователя. Особенно если работаешь с несколькими аккаунтами и не меняешь окружение.

Вот почему важно выстроить инфраструктуру под себя:

- использовать разные IP;

- настраивать анонимные прокси;

- следить за отпечатками браузера;

- использовать разные сессии и устройства: раз в фингерпринте ПК, другой — мобильный телефон.

И дальше покажем, как именно.

Инструменты для Web3-анонимности

Чтобы минимизировать риски деанонимизации, нужно выстроить модель приватности. В неё входят:

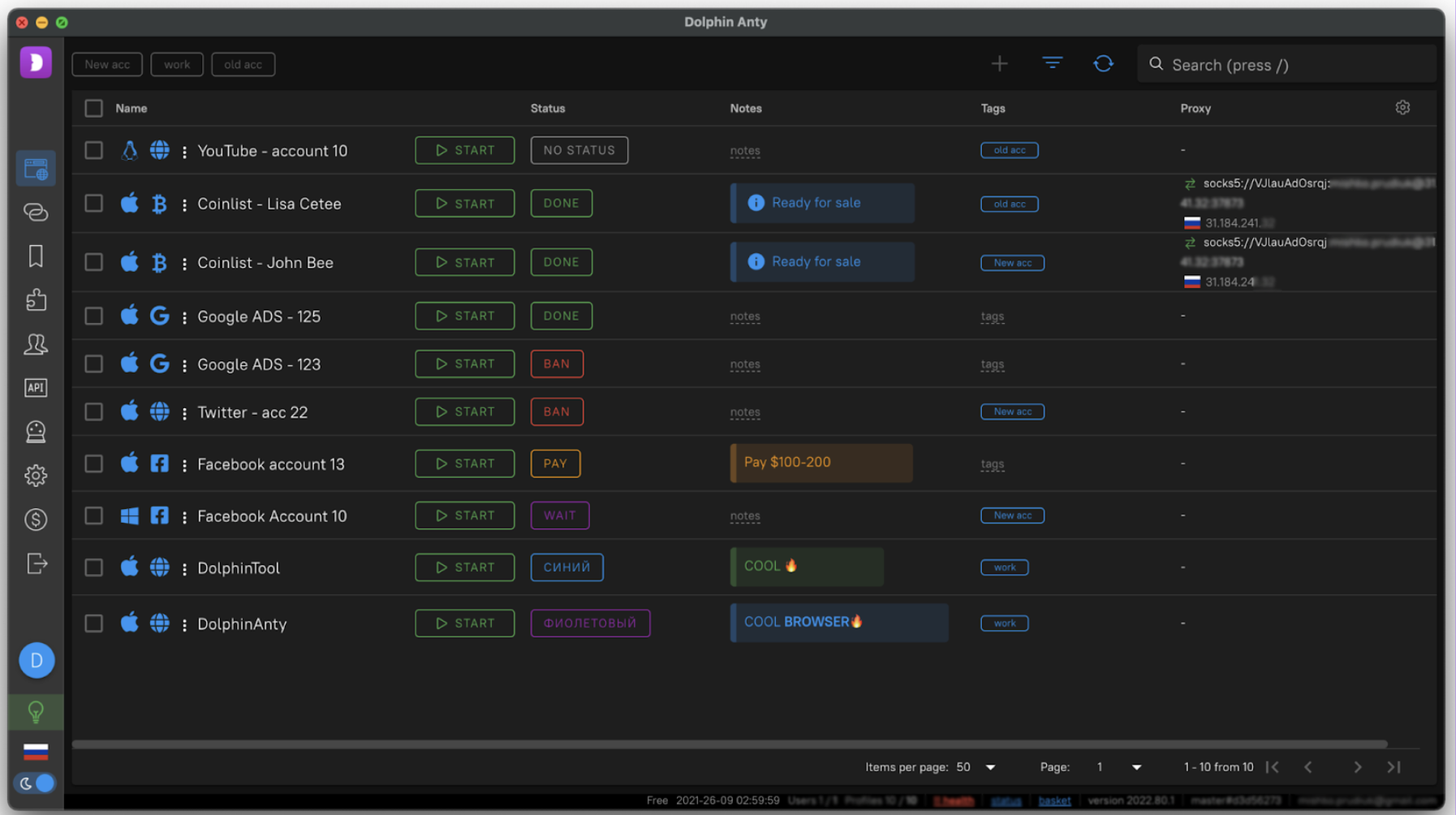

Анонимные браузеры и сессии

Для каждой задачи — отдельная среда: профили с изолированной историей, разными отпечатками, языками интерфейса и разрешением экрана.

Защищённые IP-адреса

Базовая гигиена — не использовать один и тот же IP в разных действиях. Оптимально — приватные или мобильные прокси с ротацией. Они позволяют менять IP, гео и операторов связи. Это важно в криптофарме, при работе с airdrop-проектами и DeFi.

Один из надёжных вариантов —Proxys.io, сервис с большим пулом резидентских и мобильных IP. Есть поддержка SOCKS5 и гибкая настройка.

Минимизация телеметрии

Нужно скрыть не только IP, но и активность в браузере: блокировка трекеров, отказ от централизованных RPC-сервисов, ограничение WebRTC и JS-инъекций.

Фраза «скрыть активность в браузере» звучит сложно, но на деле это набор защитных настроек, которые можно включить раз и забыть.

Вот что это значит:

- Блокировка трекеров — не давать сайтам следить за вами с помощью встроенных счетчиков, пикселей и скриптов. Помогают расширения типа uBlock Origin или встроенные настройки в анонимных браузерах (Brave, Librewolf).

- Отключение WebRTC — WebRTC может показывать настоящий IP даже при использовании прокси. Отключается в настройках браузера или через дополнения.

- Ограничение JS-инъекций — запрет выполнять потенциально опасные скрипты. Включается в настройках безопасности или через расширения (NoScript).

- Отказ от централизованных RPC — RPC-сервисы вроде Infura могут логировать ваши действия. Лучше использовать альтернативные RPC (Alchemy, Ankr) через proxy или настроить свои.

Если важна приватность, но не хочется тратить часы на конфигурации — используйте готовую связку: антидетект-браузер + прокси с ротацией от Proxys.io. Это даст и смену IP, и контроль над fingerprint’ом.

Прокси и ноды на своём хостинге

Точка входа должна быть контролируемой. Для работы с RPC и DeFi полезно запускать собственные ноды либо использовать проверенные endpoint-провайдеры через прокси.

Читайте также

Поиск серых майнеров в недрах Chrome и Opera

Вы уже знаете как javascript-майнеры попадают на страницы интернет-ресурсов. Теперь попробуем разобраться как же выяснить какая именно из множества открытых вкладок использует Ваши ресурсы для добычи криптовалюты.

Токен OneCoin добрался до архипелага в Тихом океане

Центральный банк Самоа предупредил жителей о рисках инвестиций в эту криптовалюту после того, как запретил компанию, рекламирующую ее в стране.